[Dies ist ein Auszug eines Fachartikels, der vollständig auf der Homepage von Crisis Prevention erschienen ist.]

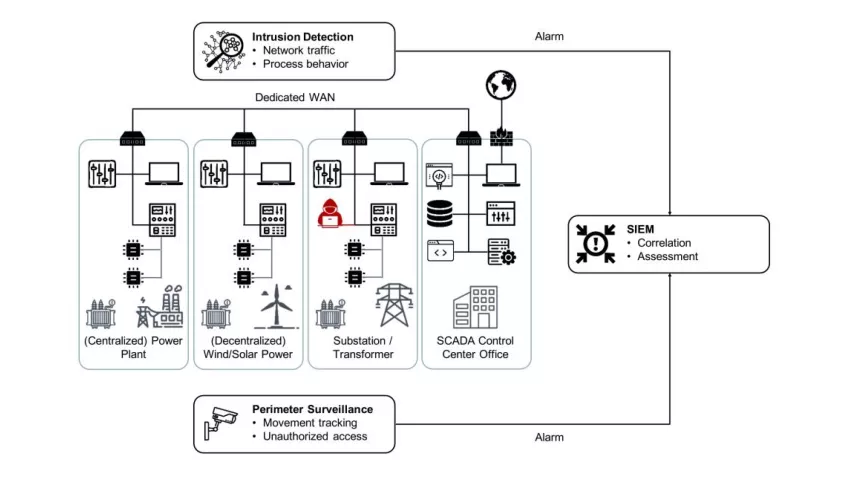

Informations- und Kommunikationstechnologie spielen bereits in den heutigen Energieversorgungsnetzen eine zentrale Rolle. Durch die fortschreitende Digitalisierung unter Einbindung aller wesentlichen Erzeugungs-, Übertragungs-, Transformations- und Verbrauchsstrukturen ergeben sich viele Vorteile, aber auch neue Angriffsvektoren. Manipulation oder Sabotage von schwächer gesicherten, peripheren Elementen wie Umspannwerken können als Einstiegspunkt für Cyberangriffe zu einer großflächigen Beeinträchtigung der Energieversorgung führen. Entsprechende Vorfälle sind bereits dokumentiert, wobei die Auswirkungen bisher weitgehend lokal sind. Es bedarf daher stärker integrierter Sicherheitskonzepte, die Daten und Informationen

- aus der Überwachung betrieblicher Prozesse,

- aus dem Perimeterschutz und

- aus der IT-Sicherheit

für diese Liegenschaften zusammenführen. Faktisch geht es um ein Frühwarnsystem, das auch bei Seitenangriffen auf die Netzintegrität geeignete Sicherheitsmechanismen zur Schadensminimierung auslöst. Die Bedrohungslage ist ernst zu nehmen, wie diverse Veröffentlichungen zur Cyberkriminalität und zum Status der IT-Sicherheit in Deutschland nahelegen. Daher sollten Behörden, Industrie und Forschung diese Thematik schnell und umfassend angehen.

Risiken für Energieversorgungsnetze der Zukunft

Mit zunehmender Sensibilisierung für die Sicherheit von Steueranlagen in kritischen Infrastrukturen wie Energieversorgungsnetzen und immer besseren Lösungen für deren Absicherung wird der Aufwand für die externe technische Manipulation der Systeme zur Netzsteuerung größer. Es scheint naheliegend, dass designierte Angreifer nach weiteren Schwachstellen im Gesamtsystem suchen, die ihnen einen unbemerkten Zugriff auf die IT-Systeme und Netzwerke ermöglichen. Häufig entfalten erfolgreiche Angriffe ihre Wirkung zeitverzögert und sind dann nur unter Inkaufnahme immenser Schäden zu beheben. Bei der forensischen Analyse und Bereinigung der Systeme lassen sich nachträglich der Tathergang, die betroffenen Systeme und die abgeflossenen Daten mehr oder weniger gut ermitteln. Dabei treten wiederholt auch ungewöhnliche betriebliche Daten, außerordentliche Systemzugriffe oder auffälliges Verhalten von Personen zu Tage, die zum Ereigniszeitpunkt eine drohende Gefahr bereits nahelegten, aber unerkannt, unbeachtet oder falsch interpretiert blieben. Der Kern des Problems liegt in den weitgehend unabhängig arbeitenden Überwachungsmechanismen, die jeweils nur bestimmte Facetten des Gesamtsystems betrachten und selbst bei richtig antizipierter Bedrohungslage kaum adäquate Schutzmaßnahmen einleiten könnten, da geeignete Werkzeuge zur Kollaboration zwischen den verschiedenen Verantwortungsbereichen fehlen.

Das soll nicht bedeuten, dass Cyberangriffe von außen wie Distributed-Denial-of-Service-Angriffe aus dem Internet in ihrer Bedeutung abnehmen würden. Sie erfordern keine physische Präsenz, sind einfach skalierbar und erfolgen in der Regel aus anderen Rechtsräumen heraus. Der Umweg über das physische Vordringen auf kritische Liegenschaften, um unmittelbar vor Ort Angriffe ausführen zu können, ist ein zusätzlicher Aspekt, der mehr Bedeutung erlangen wird. Insbesondere da die IT-Netzwerke nach außen relativ gut geschützt sind, während eine konsequente Umsetzung von internen Sicherheitsmaßnahmen, etwa nach dem Defence-in-Depth-Prinzip, häufig noch lückenhaft ist. Somit kann ein Angreifer innerhalb des Netzwerks seine Zugriffsrechte systematisch ausweiten, um schließlich den geplanten Angriff durchzuführen. Hier sollte auch die Bedrohung durch Innentäter oder durch das sogenannte Spear-Phishing, bei dem Personen mit berechtigtem Zugriff innerhalb des Netzwerks ungewollt zu Mittätern werden, nicht unterschätzt werden.

Es bestehen gute technische Voraussetzungen zur Zusammenarbeit bei der Gefahrenabwehr. Für den Betrieb der elektrischen Anlagen eines Umspannwerkes wird bereits heute umfassend netzwerkbasierte Automatisierungstechnik eingesetzt, die ihre Informationen an die Leittechnik sendet. Von dort besteht häufig nur eine Kommunikationsschnittstelle zur übergeordneten Netzleittechnik, über die die einzelnen elektrischen Anlagen gesteuert werden. Ein zuverlässiger Betrieb der Anlage wird durch verschiedene Monitoring- und Steuerungsmechanismen gewährleistet, die den Betreiber im Fehler- und Ereignisfall alarmieren.

Aktuell arbeiten das Automatisierungssystem und die Sicherheitstechnik in einer Anlage jedoch noch als getrennte Systeme. Die Automatisierungstechnik kann einen Beitrag zur Einschätzung von sicherheitsrelevanten Ereignissen leisten. Beide Systeme nutzen die gleiche Netzwerktechnologie zur Kommunikation. Dadurch lassen sich Informationen wie Alarm- und Zustandsmeldungen beider Anlagenteile in einem übergeordneten System zusammenfassen. Beispielsweise könnten das Öffnen einer Schaltschranktür, der Ausfall einzelner Geräte oder ganzer Anlagenteile sicherheitsrelevante Informationen darstellen, die nicht nur auf einen fehlerhaften Betrieb der Anlage, sondern auf ein höheres Sicherheitsrisiko hindeuten.

>> Lesen Sie den vollständigen Artikel hier auf Crisis Prevention.