Sicherheitssysteme haben sich in den letzten Jahren grundlegend gewandelt: Aus ehemals geschlossenen, hardwarezentrierten Insellösungen sind heute hochvernetzte, softwarebasierte IT-Systeme geworden. Videosicherheitssysteme, Zutrittskontrolle und Perimeterschutz sind integraler Bestandteil der IT-Infrastruktur – und damit denselben Bedrohungen ausgesetzt wie klassische IT-Systeme.

Mit dieser Entwicklung steigt die Bedeutung von Audit Logs* erheblich. Audit Logs dokumentieren sicherheitsrelevante Aktivitäten, Systemereignisse und Benutzeraktionen chronologisch und manipulationssicher. Sie sind damit ein zentrales Werkzeug, um Transparenz, Nachvollziehbarkeit und Kontrolle in zunehmend komplexen Sicherheitsarchitekturen sicherzustellen.

Neue Angriffsvektoren - neue Anforderungen an Nachweis und Kontrolle

Neben klassischen externen Bedrohungen wie Malware, Ransomware, APTs oder DDoS-Angriffen rücken interne Risiken stärker in den Fokus. Insbesondere berechtigte Nutzer stellen ein erhöhtes Risiko dar. Etwa Administratoren, Wartungspersonal oder externe Dienstleister verfügen über tiefes technisches Detailwissen und weitreichende Zugriffsrechte. Manipulationen können absichtlich oder unbeabsichtigt erfolgen und bleiben ohne geeignete Nachweismechanismen oft unentdeckt.

Genau hier setzen Audit Logs an - und schließen diese Lücke. Sie dokumentieren beispielsweise Änderungen an Konfigurationen und Parametern, Zugriffe auf Live- oder Archivvideodaten, aber auch Benutzer- und Rollenänderungen sowie Systemereignisse und Softwareeingriffe. Damit wird aus einer potenziell unsichtbaren Manipulation ein nachvollziehbarer Vorgang, der je nach Grad der Veränderung auch eine proaktive Meldung auslösen kann.

Gerade bei Innentätern oder indirekten Angriffen, beispielsweise durch kompromittierte Zugangsdaten, sind Audit Logs häufig das einzige verlässliche, belastbare Beweismittel. Audit Logs bilden daher die Grundlage zur Erkennung von Bedrohungen durch typische Manipulationsszenarien entlang der gesamten Videokette – von der Kamera über die Datenübertragung bis hin zur Speicherung und Anzeige.

Audit Logs im Kontext von Security-by-Design

Axis verfolgt stets konsequent den Ansatz Security-by-Design. Audit-Log-Funktionen sind integraler Bestandteil des Axis Ökosystems – sowohl auf Geräteebene als auch in der Video Management Software. Im Zusammenspiel mit:

- Benutzer- und Rollenmanagement

- zertifikatsbasierter Authentifizierung (z. B. IEEE 802.1X)

- Verschlüsselung (TLS)

- Software- und Konfigurationsüberwachung

entsteht ein Sicherheitskonzept, das nicht nur Angriffe erschwert, sondern vor allem Manipulationen sichtbar macht.

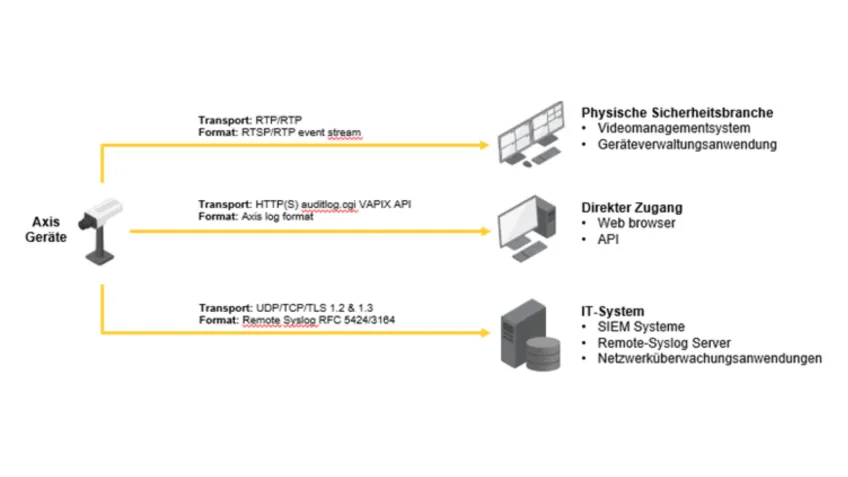

Audit Logs lassen sich schließlich über verschiedene Schnittstellen auslesen – etwa über Ereignisströme an VMS-Systeme, per HTTP/HTTPS über die VAPIX Audit Log API oder über Remote-Syslog an zentrale IT- und SIEM-Plattformen.

Audit Log und Softwareüberwachung – zwei Seiten einer Medaille

Moderne Sicherheitsarchitekturen setzen zunehmend auf Softwareüberwachung (Softwaresiegelung), um Manipulationen durch berechtigte Nutzer zu erkennen.

Audit Logs bilden dafür die operative Grundlage:

- Erkennen von Konfigurationsänderungen

- Auslösen von Siegelbrüchen

- Änderungen in klar definierte Freigabe- und Workflowprozesse einzubinden

Ohne Audit Log bleibt jede Softwareüberwachung unvollständig, da Änderungen nicht eindeutig zugeordnet werden können.

Regulatorische Anforderungen: KRITIS, NIS2, ISO 27001

Audit Logs sind heutzutage längst kein technisches Detail mehr, sondern ein strategisches Element moderner Sicherheitsarchitekturen. Sie spielen eine entscheidende Rolle in offenen, vernetzten Architekturen, wo die Überwachung und Nachverfolgung von Aktivitäten essenziell ist, um Sicherheitsvorfälle frühzeitig zu erkennen und zu verhindern. Zudem sind sie unerlässlich, um – Stichwort Compliance - die steigenden regulatorischen Anforderungen zu erfüllen, wie sie beispielsweise durch KRITIS, NIS2 und ISO 27001 vorgegeben werden.

Diese Vorschriften erfordern eine lückenlose Dokumentation und Überwachung der Systemaktivitäten, um Compliance sicherzustellen und potenzielle Sicherheitslücken zu schließen. Darüber hinaus sind Audit Logs im Umgang mit internen und privilegierten Nutzern von großer Bedeutung. Sie helfen, Missbrauch und unautorisierte Zugriffe zu identifizieren und zu verhindern und stärken damit nachhaltig die interne Sicherheit und Integrität der Systeme.

Im Folgenden drei Anwendungsbeispiele:

- Beispiel 1:

- Beispiel 2:

- Beispiel 3:

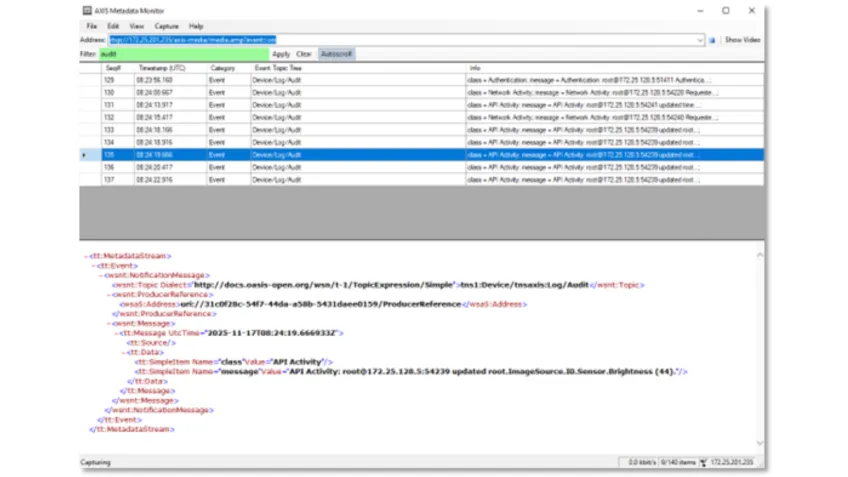

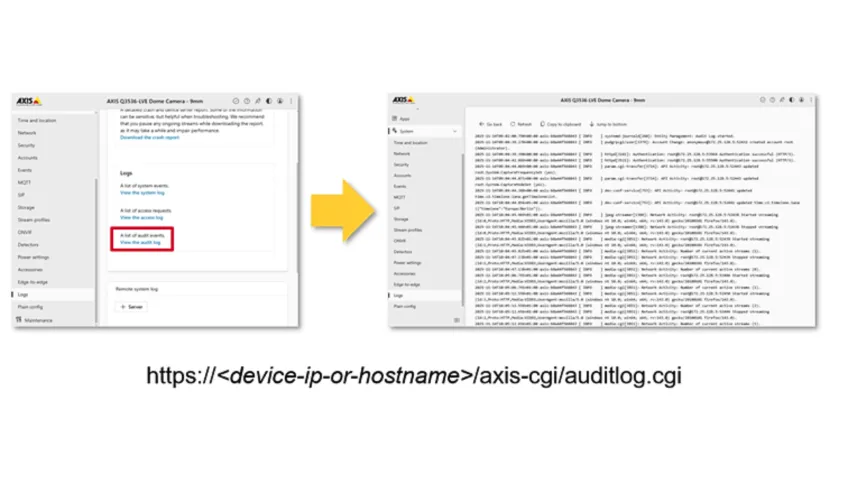

Axis-Geräte bieten vielfältige und flexible Möglichkeiten zur Nutzung von Audit-Logs – von der Echtzeitüberwachung bis zur langfristigen Sicherheitsanalyse. Audit-Ereignisse lassen sich live in Video- und Gerätemanagementsysteme integrieren, um direkt auf sicherheitsrelevante Aktivitäten zu reagieren. Zusätzlich ermöglichen die integrierte Weboberfläche und die VAPIX Audit Log API den direkten Zugriff auf Protokolle für administrative Prüfungen und gezielte Abfragen.

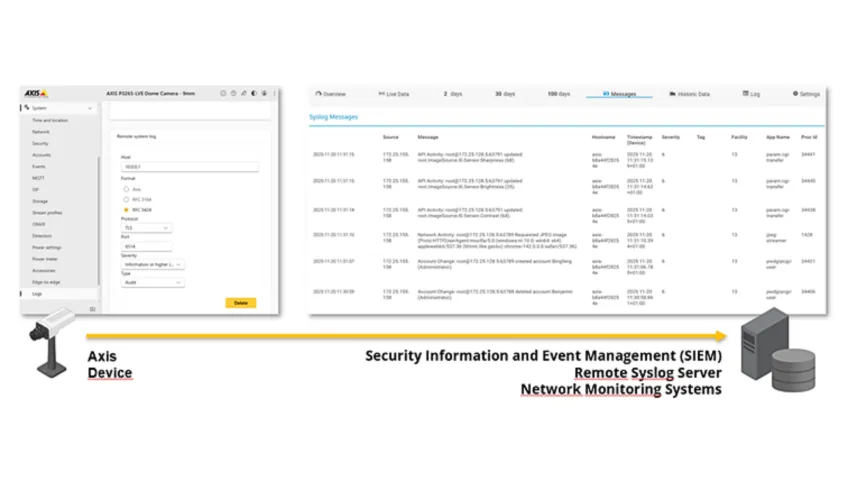

Für eine skalierbare und revisionssichere Auswertung lassen sich Audit-Logs zudem über Remote-Syslog verschlüsselt an zentrale SIEM- und Monitoring-Plattformen übertragen. Dort lassen sie sich langfristig speichern, korrelieren und effektiv für die Incident-Erkennung nutzen.