§ 3 des Kölsche Grundgesetz besagt – „Et hätt noch immer jot jejange“ (auf Hochdeutsch: Es ist noch immer gut gegangen). Genau nach dieser Devise scheinen manche durch das Leben zu gehen. Das Kurzzeitgedächtnis und das Erinnerungsvermögen sind bei Demenzerkrankungen häufig beeinträchtigt, was leider auch auf die Risikoeinschätzung vieler Menschen zutrifft.

In dem Moment, in dem wir Teil eines größeren Ganzen sind und unser Handeln nicht mehr nur unsere privaten vier Wände betrifft, müssen wir unsere Entscheidungen auch im Hinblick auf die Risiken überdenken, die wir damit eingehen.

Je wichtiger die Systeme für die Aufrechterhaltung wichtiger gesellschaftlicher Funktionen, der Gesundheit, der Sicherheit und des wirtschaftlichen oder sozialen Wohlergehens der Bevölkerung sind, desto größer ist der Aufwand für die Resilienz, und zwar unabhängig von der Klassifizierung der Kritischen Infrastrukturen. Denn nichts ist billiger als der Aufwand, der betrieben wird, um Schäden gar nicht erst entstehen zu lassen.

Die notwendigen „Beschleuniger“ bzw. Hilfestellungen sind die Gesetze bzw. Richtlinien und da ist es manchmal schwierig zu wissen, wann was wie für einen gilt. Mein Ziel ist es, Ihnen einen Kompass an die Hand zu geben, um sich im Dschungel von NIS2 - CERT - EU RCE - und dem KRITIS-DachG zurechtzufinden. Doch was verbirgt sich hinter all den Abkürzungen und was ist bereits umgesetzt?

NIS 2 (Network and Information Security Directive 2)

Ist im Januar 2023 in Kraft getreten. Die EU-Mitgliedstaaten müssen die Richtlinie bis zum 17. Oktober 2024 in nationales Recht umsetzen.a. Ziel: Verbesserung der Cybersicherheit in der EU durch Erhöhung der Resilienz von Netzwerken und Informationssystemen.

b. Anwendungsbereich: Gilt für Betreiber wesentlicher Dienste und digitale Dienstleister in der EU.

c. Vorgaben: Beinhaltet Maßnahmen zum Risikomanagement, Meldepflichten bei Sicherheitsvorfällen und verstärkte Zusammenarbeit zwischen den Mitgliedstaaten.CERT (Computer Emergency Response Team)

CERT-Bund seit September 2001 in Betrieba. Ziel: Prävention und Reaktion auf IT-Sicherheitsvorfälle.

b. Anwendungsbereich: Nationale und sektorale CERTs arbeiten oft eng mit Betreibern kritischer Infrastrukturen und Behörden zusammen.

c. Funktion: Überwachung, Warnung und Beratung bei Sicherheitsvorfällen sowie Koordination von Reaktionen auf Cybervorfälle.EU RCE (EU Cybersecurity Certification Framework)

Tritt voraussichtlich im Oktober 2024 in Krafta. Ziel: Erhöhung des Vertrauens in IT-Produkte, -Dienstleistungen und -Prozesse durch einheitliche Sicherheitszertifizierungen.

b. Anwendungsbereich: Gilt für alle IT-Produkte, Dienstleistungen und Prozesse innerhalb der EU.

c. Vorgaben: Etablierung eines freiwilligen Zertifizierungssystems, das Sicherheitsgarantien für verschiedene Sicherheitsstufen bietet.KRITIS-DachG (Kritische-Infrastrukturen-Dachgesetz)

Tritt voraussichtlich im Oktober 2024 in Krafta. Ziel: Schutz kritischer Infrastrukturen in Deutschland.

b. Anwendungsbereich: Beschreibt kritische Infrastrukturen, die für das Gemeinwesen von hoher Bedeutung sind.

c. Vorgaben: Verpflichtet Betreiber kritischer Infrastrukturen zu bestimmten Sicherheitsmaßnahmen und zur Meldepflicht bei IT-Sicherheitsvorfällen.

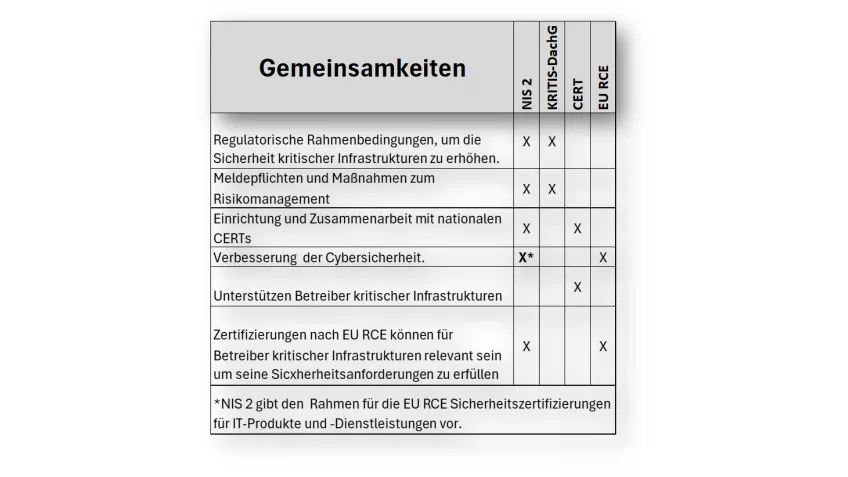

Und das Schöne daran ist, es scheint auch sehr viele positive Gemeinsamkeiten zu geben.

Aber wie können wir diese Vorgaben am Beispiel eines Videosicherheitssystems (VSS) nutzen? Hier schon ein paar erste wichtige Impulse:

- Risikobewertung:

Durchführung einer Risikobewertung, um potenzielle Schwachstellen in Videoüberwachungssystemen zu identifizieren. - Zugangskontrollen:

Implementierung strenger Zugangskontrollen, um unbefugten Zugriff auf Überwachungssysteme und -daten zu verhindern. - Verschlüsselung:

Einsatz von Verschlüsselungstechnologien zum Schutz der aufgezeichneten Videodaten während der Übertragung und Speicherung. - Regelmäßige Updates:

Sicherstellung, dass Software und Firmware der Überwachungssysteme regelmäßig aktualisiert werden, um Sicherheitslücken zu schließen. - Notfallpläne:

Entwicklung und Implementierung von Notfallplänen, um auf Sicherheitsvorfälle schnell und effektiv reagieren zu können. Behalten Sie die Zweckbindung über die Betriebszeit im Focus und vergessen Sie nicht, eine offene Kommunikation aller im Projekt beteiligten Parteien.

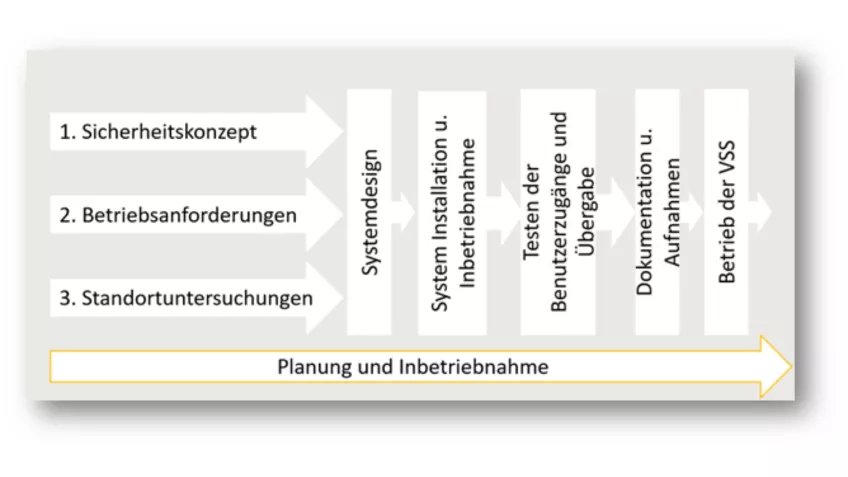

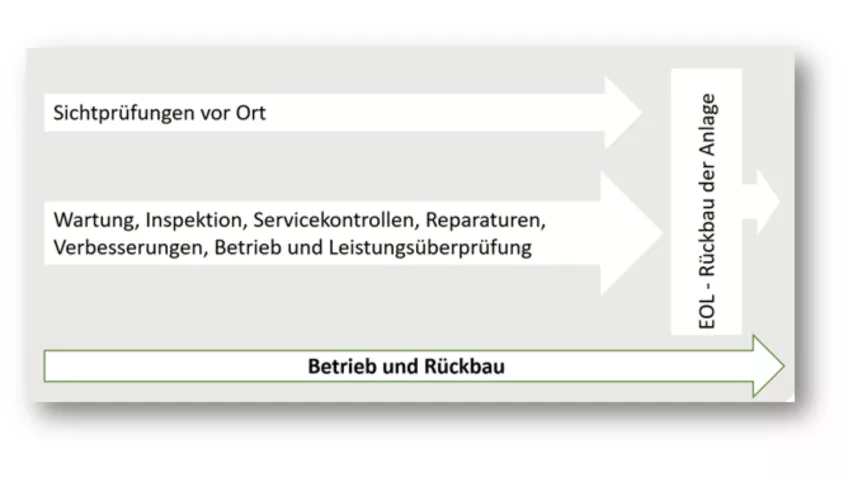

Ein Beispiel für einen Projektplan, vom Vorentwurf über die Betriebsphase bis zum Rückbau könnte wie folgt aussehen:

Natürlich ist jedes sicherheitsrelevante System immer eine maßgeschneiderte Lösung. Deshalb ist es auch wichtig, die Experten ins Boot zu holen, die die Erfahrung haben, den „Anzug“ auf den Leib zu schneidern und nicht einen Anzug zu nehmen, der zwar gut aussieht, aber nicht passt. Denn ‚Kennen wir nicht, brauchen wir nicht‘ und ‚Weg damit‘ ist keine Option für den Betrieb kritischer Anlagen.

Ich freue mich auf Ihr Feedback und auf weiterführende Gespräche, denn in der Komfortzone ist auch keine dauerhafte Sicherheit zu erreichen.

In diesem Sinne, bleiben Sie aufmerksam und ich wünsche Ihnen allseits nachhaltige Planungen von zweckgebundenen und intelligenten Lösungen!

Ihr Jochen Sauer

Architect & Engineering Manager Deutschland

📞 +49 151 12 24 56 81

✉️ Jochen.Sauer@axis.com

🔗 XING | LinkedIn