Si algo nos ha enseñado el aumento de las filtraciones de datos a las que se ha dado mucha publicidad es que la ciberseguridad debe ser una prioridad para toda organización con una red. Las amenazas de intrusiones no autorizadas y no deseadas son reales. Y si no se vigila la protección de los dispositivos y sistemas, los resultados pueden ser catastróficos: desde la pérdida de confianza de los clientes hasta el cierre de la empresa.

A medida que nuestro mundo se interconecta más a través de la Internet de las Cosas, cada dispositivo y sistema de la red tiene el potencial de convertirse en un punto de brecha. Reconociendo la importancia de la situación, muchas organizaciones están empezando a instituir de forma proactiva prácticas de protección en capas para proteger sus redes y todo lo que está conectado a ellas. Aunque estas medidas han demostrado su eficacia, sólo representan una parte de la historia.

Hay otra medida igualmente importante, pero que a menudo se pasa por alto, que las organizaciones deben adoptar para proteger sus redes y datos críticos de amenazas y vulnerabilidades: la gestión del ciclo de vida.

Sin una forma eficaz de gestionar el ciclo de vida de sus activos físicos sería casi imposible hacer frente a los cambiantes retos de ciberseguridad de sus activos digitales. Ambas tareas están estrechamente relacionadas.

Permítame que se lo explique. La gestión del ciclo de vida abarca dos tipos de vida asociados a los dispositivos. El más largo de los dos es la vida útil funcional de un dispositivo, es decir, cuánto tiempo se puede esperar de forma realista que opere y funcione adecuadamente. El segundo es su ciclo de vida económico, es decir, el tiempo que transcurre hasta que el dispositivo empieza a costar más mantenerlo que adoptar una tecnología nueva y más eficiente.

La seguridad de los sistemas depende de un mantenimiento proactivo

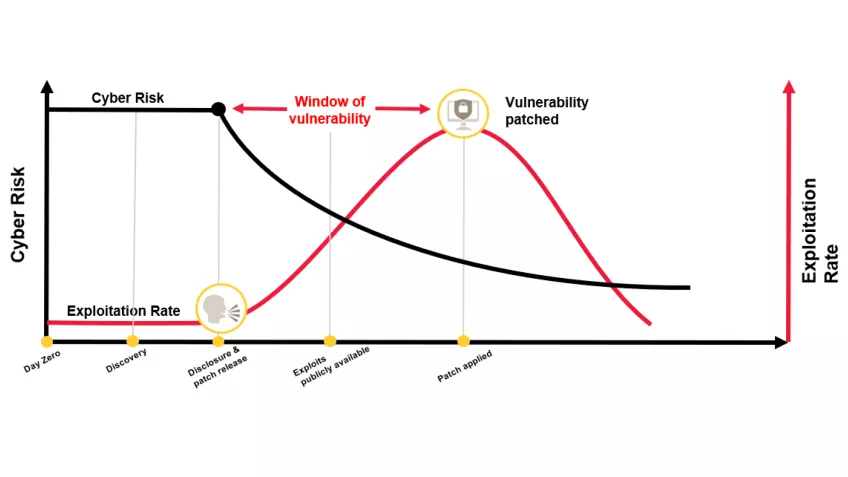

Al observar el ciclo de vida de un dispositivo, es fácil ver que el mantenimiento proactivo es la mejor manera de garantizar un sistema más estable y seguro. Esto es especialmente cierto en el ecosistema actual de dispositivos y soluciones conectados e interdependientes. Por eso, los fabricantes responsables lanzan periódicamente actualizaciones de firmware y parches de seguridad para abordar vulnerabilidades, corregir errores y resolver otros problemas que pueden afectar al rendimiento con el paso del tiempo.

Dado que el panorama de las amenazas sigue evolucionando, es inevitable que prácticamente toda la tecnología basada en software necesite parches en algún momento para evitar que los atacantes exploten vulnerabilidades conocidas y socaven las protecciones existentes. Los dispositivos de seguridad como cámaras de red, audio en red, videoporteros, sistemas de control de entrada y similares no son una excepción. Por eso es imperativo que los administradores de red estén al tanto de un amplio espectro de amenazas en desarrollo y sigan las mejores prácticas de ciberseguridad más recientes para hacerles frente. La actualización y los parches periódicos también deben extenderse al sistema de gestión de vídeo (VMS) que controla todo el sistema, así como al sistema operativo en el que se ejecuta.

A pesar de la necesidad crítica de actualizar el software cuando hay disponible un nuevo firmware, la desafortunada realidad es que muchas organizaciones no lo hacen. La excusa más habitual es el tiempo y el esfuerzo que supone actualizar cada uno de los dispositivos conectados a la red. Este problema se agrava por el hecho de que muchas organizaciones simplemente no saben qué tecnologías están desplegadas en su red.

La esperanza no es un plan

La seguridad de una red empresarial comienza con un conocimiento sólido y un historial exhaustivo de los dispositivos conectados a la red. Ese historial debe incluir documentación sobre cada dispositivo porque cualquier dispositivo pasado por alto podría convertirse fácilmente en un punto de entrada para los atacantes.

Las tecnologías más antiguas representan el mayor riesgo para una organización, especialmente desde el punto de vista de la ciberseguridad. Por supuesto, las actualizaciones y los parches son la mejor manera de mejorar la ciberseguridad, pero muchas tecnologías antiguas tienen poca o ninguna capacidad de actualización. De hecho, es posible que ya no reciban soporte del fabricante. La tecnología sin parches deja las redes vulnerables a los ciberataques. Sin embargo, seguir las mejores prácticas de gestión del ciclo de vida -como saber dónde se encuentran las áreas de riesgo y mantenerse al día sobre cómo podrían explotarse esas áreas- le ayuda a garantizar que su empresa permanezca segura.

Independientemente de su función, todas las tecnologías acaban llegando al final de su vida útil, ya sea por avería funcional o por obsolescencia. Puede esperar que sus dispositivos funcionen para siempre, pero la esperanza no es un plan. Un programa estructurado de gestión del ciclo de vida le ayuda a evitar sorpresas desagradables, como la necesidad repentina de sustituir un componente importante del sistema. Con una mayor supervisión, puede planificar un programa de sustitución sistemático y presupuestar un porcentaje predecible de dispositivos cada año, incluidos los componentes principales que se acercan al final de su vida útil.

Seguir el ritmo de las amenazas

La gestión del ciclo de vida va de la mano de la utilización de las tecnologías más adecuadas y avanzadas para minimizar las amenazas y vulnerabilidades a la seguridad. Este enfoque es especialmente importante para tecnologías críticas como los sistemas de seguridad. Si una cámara de vigilancia en red deja de funcionar, las consecuencias pueden ser nefastas.

Aunque una cámara IP suele tener una vida útil funcional de 10 a 15 años, su vida útil real puede ser más corta debido a los rápidos cambios en el panorama de la ciberseguridad. Puede llegar un punto en el que el fabricante simplemente ya no pueda actualizarla para combatir las últimas ciberamenazas.

Establecer un programa de gestión del ciclo de vida le ayuda a centrarse en la tecnología crítica de su entorno y a evitar los costes negativos asociados a las ciberinfracciones. Permite a su organización identificar los dispositivos que se acercan al final de su vida útil y son más susceptibles al riesgo porque no recibirán futuras actualizaciones de firmware. Algunas de estas tecnologías pueden estar funcionando con sistemas operativos obsoletos que son incapaces de actualizarse o protegerse. En cualquiera de los casos, sabrá cuándo deben sustituirse estos dispositivos por soluciones más recientes compatibles con el fabricante.

Agilizar la gestión del ciclo de vida

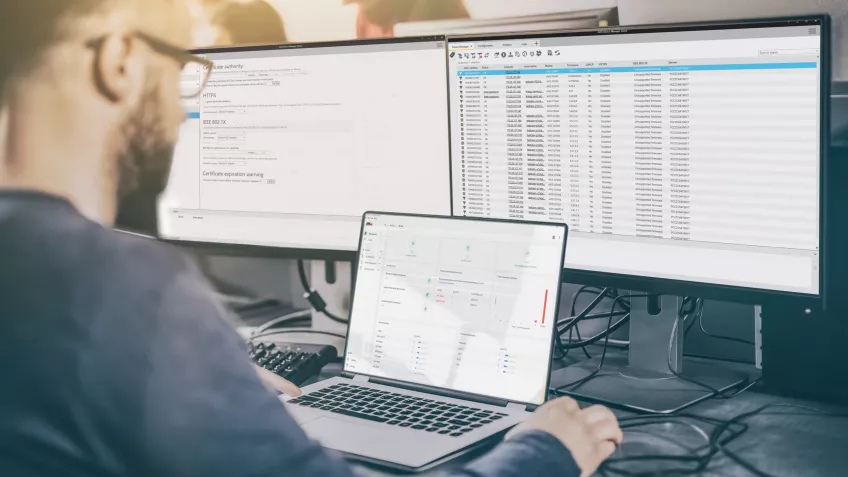

La gestión eficaz del ciclo de vida puede ser una tarea desalentadora para las organizaciones y los administradores de red. Afortunadamente, existen soluciones de software de gestión de dispositivos que pueden automatizar el proceso, aliviando esta carga costosa y lenta.

Pueden reunir rápidamente un inventario completo en tiempo real de todas las cámaras, codificadores, controles de acceso, audio y otros dispositivos conectados a su red. Esto facilita la aplicación de políticas y prácticas coherentes de gestión del ciclo de vida en todos sus dispositivos y la gestión segura de las principales tareas de instalación, despliegue, configuración, seguridad y mantenimiento.

Cómo funciona la gestión del ciclo de vida

Cuando el software de gestión de dispositivos descubre un dispositivo en su red, también captura información clave sobre él:

- Número de modelo

- Dirección IP

- Dirección MAC

- Firmware actual cargado en el dispositivo

- Estado del certificado

Una vez recopilados los datos de cada dispositivo, los importa a un subprograma que muestra la información a quienes necesitan utilizarla. Los integradores, instaladores y administradores de sistemas pueden utilizar esta visión tan detallada del ecosistema de red para llevar a cabo con eficacia diversas tareas de mantenimiento. Esto incluye la gestión de los niveles de privilegio de los usuarios, los cambios de contraseña, las actualizaciones de firmware y las modificaciones de configuración, todas ellas partes fundamentales de la gestión del ciclo de vida y de las mejores prácticas de ciberseguridad.

Una de las mejores ventajas de utilizar software de gestión de dispositivos es que puede enviar cambios de sistema, actualizaciones de firmware y nuevos certificados de seguridad HTTPS e IEEE 802.1x a cientos de dispositivos simultáneamente, en lugar de individualmente. También es una forma muy eficaz y sencilla de crear o reconfigurar ajustes de seguridad y aplicarlos a toda la red de dispositivos, garantizando que cumplen las políticas y prácticas de seguridad más actuales de su organización.

Por ejemplo, cuando el administrador recibe un aviso de que los certificados de seguridad van a caducar, el software de gestión de dispositivos puede enviar automáticamente nuevos certificados a todos los dispositivos correspondientes. En el caso de actualizaciones de firmware, el software verifica automáticamente que los dispositivos ejecutan la versión más reciente y segura.

Esta función puede ahorrar a los administradores del sistema mucho tiempo y estrés a la hora de gestionar los riesgos de ciberseguridad, ya que pueden abordar las nuevas vulnerabilidades con mayor rapidez y limitar así la exposición. Normalmente, cuando se anuncia una vulnerabilidad, la gente tiende a entrar en pánico y se apresura a averiguar si los dispositivos que tienen en su red pueden estar en peligro. El software de gestión de dispositivos elimina esa sensación de pánico. Explica exactamente cuál es su situación en materia de ciberseguridad y qué medidas deben tomarse para proteger su tecnología, ya sea descargando un parche, actualizando un certificado, actualizando el firmware, etc. Y eso conduce a un entorno más estable y seguro. Y eso conduce a un sistema más estable y seguro en general.

Mantenimiento de políticas coherentes de gestión del ciclo de vida y ciberseguridad

Como todos sabemos, una red es tan segura como los dispositivos conectados a ella, razón por la cual los departamentos de TI esperan un estricto cumplimiento de los protocolos y prácticas de ciberseguridad. Tanto si gestiona tecnología de seguridad física como otros sistemas de la red, debería mantener conversaciones continuas con el equipo de seguridad de TI para asegurarse de que sus dispositivos cumplen las políticas y procedimientos de gestión del ciclo de vida y cibernéticos establecidos. Por ejemplo, es posible que desee preguntar si TI tiene políticas en torno a:

- Cambio de las contraseñas predeterminadas de fábrica antes de que los dispositivos entren en funcionamiento

- Seguridad de las contraseñas y frecuencia con la que los usuarios deben cambiarlas.

- Desactivación de servicios no utilizados para reducir la superficie de posibles ataques.

- Con qué frecuencia se analizan los dispositivos de la red en busca de vulnerabilidades.

- Evaluación de los niveles de riesgo cuando los fabricantes publican vulnerabilidades conocidas.

- Con qué frecuencia se actualizan los dispositivos con nuevo firmware.

- Cumplimiento de normativas como HIPPA, PCI y NDAA.

La naturaleza de nuestro mundo interconectado hace que la ciberseguridad sea una preocupación de todos. Los dispositivos ciberprotegidos de última generación son un buen punto de partida para proteger las redes. Sin embargo, para ser más eficaces, estas tecnologías deben complementarse con prácticas sólidas de gestión del ciclo de vida. El uso de herramientas de gestión de dispositivos para automatizar los procesos de gestión del ciclo de vida puede proporcionar a sus organizaciones información en tiempo real sobre el estado de su ecosistema. Podrá ver en un instante que los dispositivos están al día con los últimos parches, actualizaciones de firmware y certificados de los fabricantes o marcados para su retirada cuando ya no sean compatibles. Con una supervisión oportuna y políticas y procedimientos coherentes, podrá anticipar cuándo los dispositivos están llegando al final de su vida útil, determinar si el malware podría infectar sus dispositivos y resolver otros muchos problemas de vulnerabilidad antes de que pongan en peligro su red. Y en eso consiste la seguridad proactiva del ecosistema.