Les systèmes de sécurité ont profondément évolué ces dernières années : d’anciennes solutions isolées, fermées et centrées sur le matériel sont devenues aujourd’hui des systèmes informatiques hautement interconnectés et basés sur des logiciels. Les systèmes de vidéosurveillance, le contrôle d’accès et la protection périmétrique font désormais partie intégrante de l’infrastructure IT – et sont donc exposés aux mêmes menaces que les systèmes informatiques classiques.

Avec cette évolution, l’importance des journaux d’audit* augmente considérablement. Les journaux d’audit consignent de manière chronologique et infalsifiable les activités pertinentes pour la sécurité, les événements système et les actions des utilisateurs. Ils constituent ainsi un outil essentiel pour garantir transparence, traçabilité et contrôle dans des architectures de sécurité toujours plus complexes.

Nouveaux vecteurs d’attaque – nouvelles exigences en matière de preuve et de contrôle

Outre les menaces externes classiques telles que les malwares, ransomwares, APT ou attaques DDoS, les risques internes gagnent en importance. Les utilisateurs autorisés représentent en particulier un risque accru. Les administrateurs, équipes de maintenance ou prestataires externes disposent souvent d’une connaissance technique approfondie et de droits d’accès étendus. Les manipulations peuvent être intentionnelles ou involontaires et restent souvent invisibles sans mécanismes de preuve appropriés.

C’est précisément ici que les journaux d’audit interviennent – et comblent cette lacune. Ils documentent par exemple les modifications de configurations et de paramètres, les accès aux données vidéo en direct ou archivées, mais aussi les changements d’utilisateurs et de rôles, ainsi que les événements système et interventions logicielles. Une manipulation potentiellement invisible devient ainsi un processus traçable, pouvant même déclencher une alerte proactive selon l’ampleur de la modification.

En particulier dans les cas d’acteurs internes ou d’attaques indirectes – par exemple via des identifiants compromis –, les journaux d’audit constituent souvent la seule preuve fiable et exploitable. Ils forment donc la base pour détecter les menaces liées aux scénarios de manipulation typiques tout au long de la chaîne vidéo – de la caméra à la transmission des données, jusqu’au stockage et à l’affichage.

Les journaux d’audit dans le contexte du Security-by-Design

Im Zusammenspiel mit: Axis applique systématiquement une approche Security-by-Design. Les fonctions de journaux d’audit sont intégrées de manière native dans l’écosystème Axis – tant au niveau des appareils que dans le logiciel de gestion vidéo. En combinaison avec :

- la gestion des utilisateurs et des rôles

- l’authentification basée sur certificats (p. ex. IEEE 802.1X)

- le chiffrement (TLS)

- la surveillance logicielle et de configuration

il en résulte un concept de sécurité qui non seulement complique les attaques, mais rend surtout les manipulations visibles.

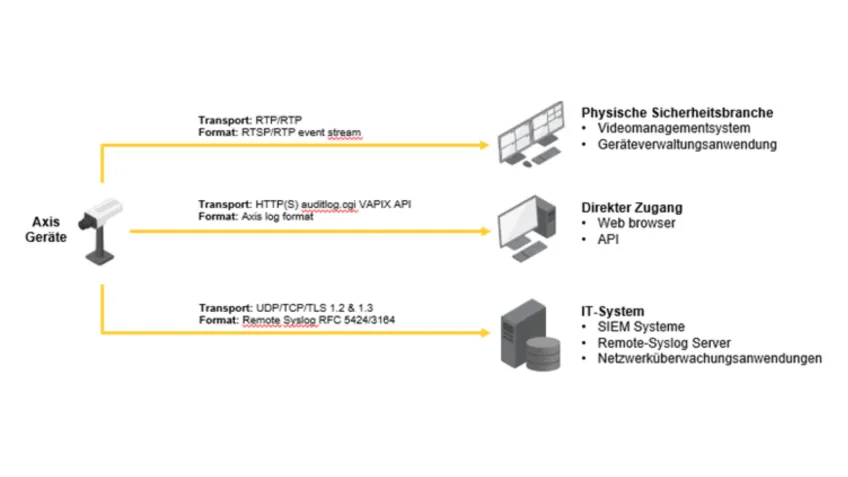

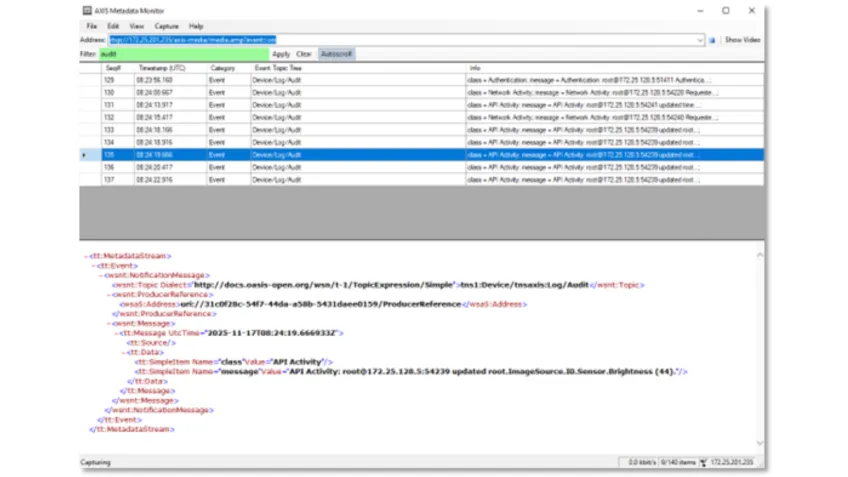

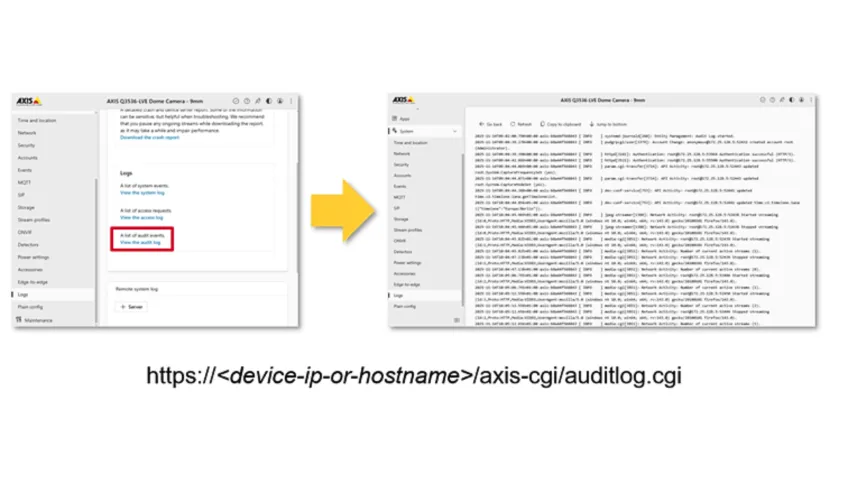

Les journaux d’audit peuvent être consultés via différentes interfaces – par exemple via des flux d’événements vers les systèmes VMS, via HTTP/HTTPS grâce à l’API VAPIX Audit Log, ou encore via Remote-Syslog vers des plateformes IT et SIEM centrales.

Journal d’audit et surveillance logicielle – les deux faces d’une même médaille

Les architectures de sécurité modernes s’appuient de plus en plus sur la surveillance logicielle (scellement logiciel) pour détecter les manipulations effectuées par des utilisateurs autorisés. Les journaux d’audit en constituent la base opérationnelle :

- détection des modifications de configuration

- déclenchement de ruptures de scellement

- intégration des changements dans des processus de validation et de workflow clairement définis

Sans journal d’audit, toute surveillance logicielle reste incomplète, car les modifications ne peuvent pas être attribuées de manière univoque.

Exigences réglementaires : KRITIS, NIS2, ISO 27001

Les journaux d’audit ne sont plus un simple détail technique, mais un élément stratégique des architectures de sécurité modernes. Ils jouent un rôle essentiel dans les architectures ouvertes et interconnectées, où la surveillance et la traçabilité des activités sont indispensables pour détecter et prévenir les incidents de sécurité à un stade précoce. Ils sont également indispensables pour répondre – mot-clé : conformité – aux exigences réglementaires croissantes, telles que celles définies par KRITIS, NIS2 et ISO 27001.

Ces réglementations exigent une documentation et une surveillance complètes des activités système afin d’assurer la conformité et de combler les éventuelles failles de sécurité. Les journaux d’audit sont également essentiels dans la gestion des utilisateurs internes et privilégiés. Ils permettent d’identifier et de prévenir les abus et accès non autorisés, renforçant ainsi durablement la sécurité interne et l’intégrité des systèmes.

Voici trois exemples d’application :

- Exemple 1:

- Exemple 2:

- Exemple 3:

Les appareils Axis offrent de nombreuses possibilités flexibles pour l’utilisation des journaux d’audit – de la surveillance en temps réel à l’analyse de sécurité à long terme. Les événements d’audit peuvent être intégrés en direct dans les systèmes de gestion vidéo et d’appareils afin de réagir immédiatement aux activités critiques. De plus, l’interface web intégrée et l’API VAPIX Audit Log permettent un accès direct aux journaux pour des contrôles administratifs et des requêtes ciblées.

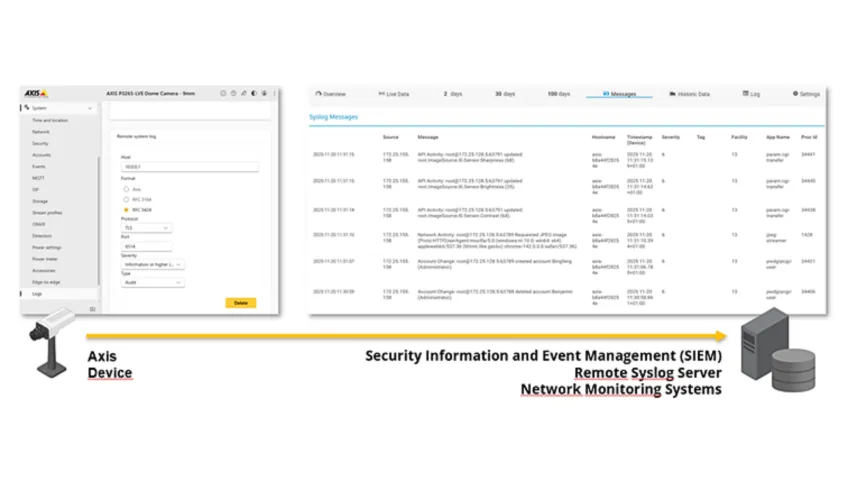

Pour une analyse évolutive et conforme aux exigences d’audit, les journaux d’audit peuvent également être transmis de manière chiffrée via Remote-Syslog vers des plateformes SIEM et de monitoring centrales. Ils peuvent y être stockés à long terme, corrélés et utilisés efficacement pour la détection d’incidents.