Para proteger um perímetro não basta construir uma vedação alta com arame farpado por cima. Um perímetro bem protegido contém inúmeras camadas de defesas reforçadas com soluções de segurança robustas.

Mais do que nunca, as organizações começam a perceber o valor de travar os criminosos muito antes de poderem danificar propriedades ou ferir clientes ou funcionários. Na realidade, prevê-se que o mercado global de segurança de perímetros atinja os 439.642 milhões de dólares até 2028, de acordo com um relatório de 2021 da Research and Markets, uma das principais lojas de pesquisa de mercado.

Apesar disto, ainda existe um problema fundamental: Alguns ainda têm dificuldades em desenvolver e implementar um plano abrangente de proteção do perímetro. Para ajudar neste processo, aqui estão seis perguntas que pode ter esquecido de fazer ao conceber o seu plano de proteção do perímetro:

1. Como posso definir o "perímetro?"

Os perímetros são quaisquer fronteiras que delimitam ou protegem uma área de outra, e a proteção deo perímetro consiste em salvaguardar locais ou estruturas vulneráveis dentro desses perímetros.

Ao desenvolver um plano de proteção do perímetro, uma das primeiras coisas que deve considerar é o tamanho do perímetro. Normalmente, são necessárias mais soluções de vedação e segurança para proteger perímetros de maior dimensão.

Vejamos, como exemplo, o Aeroporto Internacional de Denver. Em dezembro de 2021, os passageiros atrasaram-se a chegar aos terminais do aeroporto quando os comboios pararam em resposta a uma violação da segurança. Um homem tinha contornado os pontos de controlo de segurança ao descer as escadas rolantes para a plataforma do comboio a partir da área de chegadas. Em 2015, a AP relatou que, ao longo da última década, oito pessoas tinham invadido a propriedade de 137 quilómetros quadrados que contém cerca de 49 km de vedação de perímetro físico. Outros aeroportos de grandes dimensões possuem vedações com comprimentos semelhantes ou mais longos.

Agora, imagine tentar desenvolver e implementar um plano que dedica a mesma atenção a cada centímetro quadrado de um perímetro com vários quilómetros? Não é fácil de fazer, mas, para ajudar, sugerimos que considere, pelo menos, o seguinte:

- Identifique todos os pontos de entrada e saída: normalmente, os intrusos penetram primeiro nestas áreas porque são frequentemente as mais fáceis de invadir.

- Examine o perímetro físico: os perímetros físicos podem conter paredes, vedações ou outras estruturas ou barreiras ambientais e, por vezes, vegetação natural.

- Considere os efeitos de uma violação: Precisa de ser alertado quando um intruso viola uma vedação, ou a distância ou a direção do movimento do intruso é mais importante para um alerta? É crucial pensar na natureza crítica para não crítica da propriedade como círculos concêntricos, sendo o centro o mais crítico e movendo-se daí para fora.

2. A minha tecnologia está atualizada?

São alguns os motivos pelos quais é importante utilizar as soluções de segurança mais atualizadas. Estes incluem:

- Manter a conformidade regulamentar: As organizações de cuidados de saúde ou empresas que trabalham para agências federais são muitas vezes obrigadas por lei a manter as suas soluções de segurança atualizadas para evitar penalizações.

As instalações de cuidados de saúde, por exemplo, devem cumprir a Lei de Portabilidade e Responsabilidade do Seguro de Saúde - normalmente referida como HIPAA - e outros protocolos estaduais e federais rigorosos. Em parte, estes exigem que atualizem regularmente as suas soluções de segurança para evitar violações das infraestruturas físicas e dos dados. - Melhorar a eficiência do produto: as tecnologias na deteção de movimento por vídeo evoluíram da análise baseada em pixéis para uma deteção mais inteligente baseada em objetos, capaz de alertar com base no tipo de objeto. Os dispositivos IP são poderosos na periferia e conseguem executar análises avançadas para deteção e redução de eventos falsos.

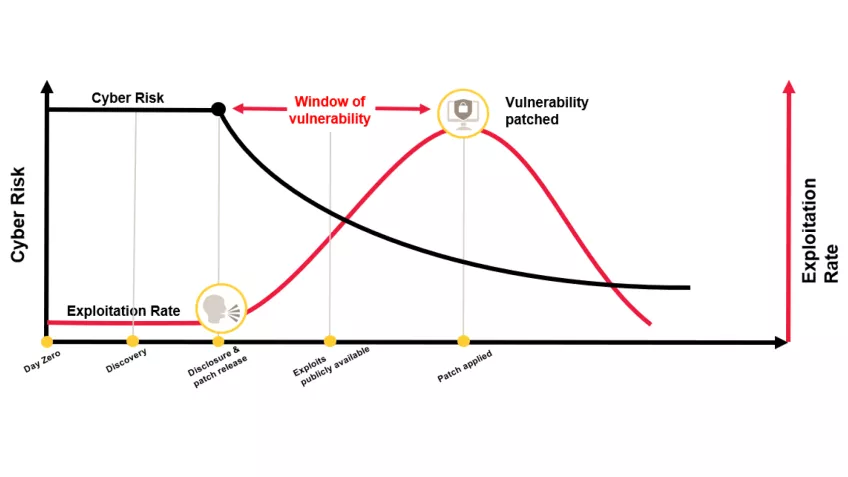

Isto é benéfico de várias formas. Adotar a análise de periferia pode reduzir as exigências sobre o processamento central do servidor. Este novo dispositivo de capacidade pode ser utilizado por outras aplicações, com a possibilidade de mitigar aplicações adicionais e atenuar custos de hardware adicionais para realizar a mesma tarefa. Este processo distribuído de utilização de dispositivos periféricos para executar análises avançadas também permite isolar uma falha do sistema. Consegue imaginar a falha de um servidor central que executa análises avançadas? Perde a operabilidade dessas análises em todos os dispositivos ligados. Um sistema distribuído isola o problema apenas aos dispositivos afetados se ocorrer uma falha. - Proteger contra ataques cibernéticos: Pelo facto de estarem ligadas a redes, as tecnologias da Internet das Coisas (Internet of Things - IoT), tais como câmaras IP e outros terminais, podeme star vulneráveis a ataques cibernéticos. Os ataques distribuídos de negação de serviço, normalmente conhecidos como ataques DDoS, continuam a crescer em número e dimensão, de acordo com a pesquisa mais recente da Cloudfare. Estes podem perturbar as soluções de segurança, quer bloqueando os sistemas, quer, pelo menos, bloqueando o acesso às imagens de vídeo. Transferir as atualizações de soluções e as correções mais recentes pode ajudar a proteger melhor as empresas contra ameaças cibernéticas.

Quando pensar em atualizar a solução, pergunte-se se também explorou a forma como outros métodos de deteção, como vedação e laços de terra, infravermelhos passivos, radar, sensor duplo, micro-ondas, câmaras térmicas, altifalantes públicos e iluminação, se encaixam no seu plano geral de proteção do perímetro. E pense se a tecnologia está aberta à integração ou funciona como uma unidade completa através de uma plataforma comum.

3. As condições climatéricas ou ambientais irão afetar a minha deteção?

As condições climatéricas e ambientais podem afetar o equipamento de segurança e o seu nível de deteção. Por exemplo, em cenas que envolvam iluminação extrema ou retroiluminação, tais como câmaras viradas para o nascer ou pôr do sol ou a funcionarem à noite, as câmaras analógicas podem ter dificuldade em produzir imagens nítidas. Neste caso, as câmaras IP equipadas com tecnologia de amplo intervalo dinâmico ou térmica são a tecnologia mais adequada a utilizar.

No entanto, a iluminação não é o único potencial problema que os profissionais de segurança podem enfrentar. A estabilização da imagem pode tornar-se num problema quando as câmaras estão sujeitas a ventos fortes ou mesmo a equipamento motorizado. A estabilização eletrónica de imagem (EIS) pode reduzir os abanões causados por vibrações de alta e baixa amplitude e pelo vento.

No caso de instalações que operam em condições extremas, os operadores devem considerar mais do que apenas as funções e características das soluções de segurança. Aqui estão alguns outros aspetos a ter em consideração:

- Humidade: Se se formar condensação no interior de uma lente da câmara, pode embaciar as imagens e corroer os componentes eletrónicos. As câmaras expostas a alterações constantes da pressão do ar e a chuva intensa podem causar fissuras nos isolamentos e em outros componentes, permitindo a acumulação de humidade no interior. As melhores câmaras têm frequentemente em consideração a humidade no seu design, com ventiladores internos e tecnologia de secagem rápida.

- Condições ambientais: Os locais costeiros com elevado teor de sal no ar podem corroer o equipamento de segurança ao longo do tempo. O mesmo pode dizer-se de instalações de fabrico de alimentos, medicamentos e produtos de limpeza, onde são utilizados produtos químicos de limpeza altamente agressivos. Se instalar equipamento neste tipo de ambiente, a utilização de câmaras prontas a instalar no exterior com caixas de proteção em aço inoxidável ou integralmente em policarbonato pode evitar a corrosão causada pela água do mar e, até mesmo, por agentes de limpeza.

- Temperatura: Opera em condições árticas? As temperaturas frias congelam, corroem e impedem que as peças funcionem corretamente. Se a câmara não possuir tecnologia de secagem rápida ou controlo de temperatura, pode formar-se gelo na lente, resultando em imagens desfocadas, ou a câmara pode não ligar corretamente.

- Montagem: Nem todas as superfícies são iguais. Por exemplo, as câmaras montadas em paredes porosas ou que permitam uma transferência de temperatura extrema (quente para frio) podem estar expostas a maior humidade. Ao considerar a montagem antes da instalação, pode proteger melhor as câmaras de condições ambientais adversas e de variações extremas de temperatura.

4. Quem recebe o alerta e como o recebe?

Para monitorizar perímetros a qualquer momento e em vários locais, adicionar um sistema de rede baseado em vídeo, incluindo análise IP de áudio e vídeo, às medidas de segurança tradicionais proporciona uma deteção de intrusão altamente fiável. Estas soluções permitem ao pessoal de segurança monitorizar perímetros, quer esteja a observar monitores, a patrulhar instalações ou fora das instalações a utilizar dispositivos móveis.

As soluções de proteção do perímetro também avaliam situações e notificam o pessoal apenas quando existe uma ameaça real. Ao ignorar indivíduos ou eventos não ameaçadores, os colaboradores têm uma melhor oportunidade de verificar a natureza do risco e de responder adequadamente.

Este nível de segurança ajuda as empresas de três formas:

- Reduz as multas e taxas: Em 2020, o Moose Jaw Police Service respondeu a 236 chamadas de falsos alarmes e 925 nos três anos anteriores. Isto levou a discussões no sentido de aumentar as taxas anuais de autorização da linha de alarme de $15 para $25 e as taxas da linha de autorização suspensa (após dois falsos alarmes) de $75 para $100 conforme a utilização.

Os falsos alarmes podem custar às empresas centenas, se não milhares de dólares. As melhores soluções de monitorização reduzem os falsos alarmes ao identificar apenas ameaças reais. - Reduz os danos à propriedade e as perdas: A resposta rápida a uma violação do perímetro ajuda a evitar danos ou perda de propriedade. No entanto, como mencionámos, o número de falsos alarmes em todo o país é impressionante. Vejamos, por exemplo, Austin, Texas. Num relatório da polícia de Austin de 2020, revelou-se que 95 por cento de todas as chamadas de alarme antirroubo foram falsos alarmes.

Em resposta a incidentes como este, algumas cidades recusaram-se a responder a alarmes em endereços com uma elevada taxa de falsidade. As instalações que não têm implementadas as soluções e protocolos de proteção do perímetro corretos estão em maior risco de violações e danos à propriedade. - Diminuir as interrupções do negócio: as soluções de proteção do perímetro podem diminuir o número ou reduzir os efeitos das interrupções do negócio causadas por falsos alarmes. Isto é especialmente importante em aeroportos, onde uma única violação do perímetro pode paralisar as descolagens, custando potencialmente aos aeroportos milhares de dólares em receitas perdidas e multas.

Vejmos, por exemplo, o aeroporto Newark Liberty International em setembro de 2022. As autoridades foram obrigadas a evacuar totalmente um terminal depois de uma pessoa à espera na linha TSA entrar numa porta de segurança. Após uma hora a localizar o indivíduo, os viajantes foram autorizados a regressar. No entanto, como todos tinham de ser novamente examinados para voltar ao terminal, isto resultou, para alguns, em até três horas adicionais de espera na fila.

As soluções de segurança com capacidades remotas podem alertar rapidamente o pessoal do aeroporto, garantindo que os intrusos - como o que entrou no Aeroporto Internacional de Newark Liberty - são detidos antes ou, no pior dos casos, imediatamente após a ocorrência de uma violação.

5. Como posso determinar o que causou o alerta?

Identificar a causa de um alerta ou quem é a ameaça é mais fácil com as soluções de proteção do perímetro certas.

Por exemplo, as câmaras térmicas com análise de vídeo inteligente não só produzem significativamente menos falsos alarmes do que as câmaras óticas, como também são menos sensíveis a condições ambientais severas, como chuva, neve e nevoeiro. Algumas câmaras térmicas também estão equipadas com EIS para as manter estáveis em condições ventosas.

Obviamente, as câmaras térmicas só conseguem chegar tão longe quando tentam detetar fisicamente quem é a ameaça. Mas quando combinadas com capacidades de monitorização remota, as câmaras térmicas podem notificar rapidamente o pessoal, para que possam verificar a ameaça pessoalmente ou com recurso a câmaras visuais.

Em ambientes com iluminação fraca ou extrema, os equipamentos de segurança podem ter dificuldade em identificar corretamente os intrusos. Por exemplo, câmaras direcionadas diretamente para veículos com faróis fortes. As soluções equipadas com um amplo intervalo dinâmico podem essencialmente reestruturar cenas, para que os objetos possam ser melhor vistos em ambientes com uma ampla gama de condições de iluminação.

Outra ideia é utilizar câmaras equipadas com luz infravermelha de 940 nm, porque iluminam cenas escuras. Embora o IV não produza cores naturais, as câmaras de IV com 940 nm são excelentes para situações dissimuladas, porque a luz é invisível ao olho humano.

No entanto, como qualquer tipo de solução, as câmaras de IV têm algumas vulnerabilidades:

- São menos eficientes em tempo húmido, pois as gotas de água podem causar reflexos e refrações de volta para a câmara visual, prejudicando a capacidade de utilização da imagem.

- Normalmente, é mais eficaz quando está a ricochetear em vários objetos para inundar o ambiente. Em ambientes com objetos realmente escuros ou brilhantes, a luz IV pode não refletir corretamente.

- Os criminosos podem ver um infravermelho de comprimento de onda mais baixo, porque tem uma luz vermelha ténue, e tentar destruir a câmara ou a caixa de proteção.

Finalmente, a simples adição de iluminação auxiliar a cenas demasiado escuras pode ajudar a identificar melhor os intrusos, embora isso possa aumentar os custos gerais de segurança do perímetro a longo prazo.

6. Qual é o meu nível de deteção?

Uma das principais preocupações para o pessoal de segurança deve ser a eliminação de ângulos cegos ao longo dos perímetros. Por exemplo, é tão importante detetar claramente uma ameaça a 10 metros como a 1000 metros? Se a resposta for "sim", não se limite às fichas de especificações de uma solução e avalie toda a situação.

Todos os produtos podem falhar se não forem instalados e implementados corretamente. Conhecer as utilizações práticas reais da tecnologia de proteção do perímetro, bem como os seus intervalos de limitação de deteção, pode ajudar o pessoal a desenvolver melhores soluções.

Por exemplo, ter uma câmara térmica a cobrir até 1000 metros é ótimo para uma linha de vedação, mas, e se o operador precisar de saber se o intruso é humano ou animal? Estes parâmetros podem reduzir o modelo e o alcance de deteção com base nas necessidades do sistema, nas condições ambientais e no terreno em geral.