La protection d'un périmètre ne se résume pas à la construction d'une haute clôture surmontée de fils barbelés. Un périmètre bien sécurisé contient une myriade de couches de défenses renforcées par des solutions de sécurité robustes.

Plus que jamais, les entreprises réalisent l'intérêt d'arrêter les criminels bien avant qu'ils n'endommagent leurs biens ou ne blessent leurs clients ou leurs employés. En effet, le marché mondial de la sécurité du périmètre devrait atteindre 439 642 millions de dollars d’ici 2028, selon un rapport 2021 de Research and Markets, une grande agence d'études de marchés.

Malgré cela, un problème fondamental subsiste : Certains ont encore du mal à élaborer et à mettre en œuvre un plan complet de protection du périmètre. Pour vous aider dans ce processus, voici six questions que vous avez peut-être oublié de poser lors de la conception de votre plan de protection du périmètre :

1. Comment puis-je définir un « périmètre » ?

Les périmètres sont des frontières qui délimitent ou protègent une zone d'une autre, et la protection des périmètres consiste à protéger les lieux ou les structures vulnérables à l'intérieur de ces périmètres.

Lors de l’élaboration d’un plan de protection du périmètre, l’une des premières choses à prendre en compte est la taille du périmètre. En général, il faut davantage de clôtures et de solutions de sécurité pour sécuriser des périmètres plus longs.

Prenons par exemple l’aéroport international de Denver. En décembre 2021, les passagers ont été retardés dans l'accès aux terminaux de l'aéroport lorsque les trains ont été bloqués en raison d'une faille de sécurité. Un homme avait contourné les points de contrôle de sécurité en descendant les escalators jusqu’à la plateforme du train depuis la zone d’arrivée. En 2015, AP a signalé qu’au cours de la dernière décennie, huit personnes avaient franchi la propriété de 53 miles carrés qui contient environ 30 miles de clôture physique. D’autres grands aéroports ont des clôtures de longueur similaire ou supérieure.

Imaginez maintenant que vous essayiez de développer et de mettre en œuvre un plan qui accorde la même attention à chaque pouce carré d’un périmètre de plusieurs kilomètres. Ce n’est pas facile à faire, mais pour vous aider, nous vous suggérons d’envisager au moins ce qui suit :

- Identifier tous les points d’entrée et de sortie : généralement, les intrus pénètrent d’abord dans ces zones parce qu’elles sont souvent les plus faciles à pirater.

- Examiner le périmètre physique : les périmètres physiques peuvent contenir des murs, des clôtures ou d’autres structures ou barrières environnementales, et parfois de la végétation naturelle.

- Considérer les effets d’une violation : Avez-vous besoin d'être alerté(e) lorsqu'un intrus franchit une clôture, ou la distance ou la direction du mouvement de l'intrus sont-elles plus importantes pour donner l'alerte ? Il est essentiel de considérer la nature critique et non critique du bien comme des cercles concentriques ; le centre étant le plus critique et allant vers l'extérieur.

2. Ma technologie est-elle à jour ?

Il est important d’utiliser les solutions de sécurité les plus mises à jour pour plusieurs raisons. Notamment :

- Le respect de la réglementation : Les organisations de santé ou les entreprises qui travaillent pour des agences fédérales sont souvent tenues par la loi de maintenir leurs solutions de sécurité à jour pour éviter les sanctions.

Les établissements de santé, par exemple, doivent se conformer au Health Insurance Portability and Accountability Act (Loi sur la transférabilité et la responsabilité de l'assurance maladie), communément appelée HIPAA, et à d’autres protocoles fédéraux et étatiques stricts. En partie, ils doivent régulièrement mettre à jour leurs solutions de sécurité pour prévenir les fuites d’infrastructures physiques et de données. - Amélioration de l’efficacité des produits : les technologies de détection des mouvements vidéo ont évolué, passant d'une analyse basée sur les pixels à une détection plus intelligente, basée sur les objets, qui peut donner l'alerte en fonction du type d'objet. Les périphériques IP sont puissants à la périphérie et peuvent exécuter des analyses avancées pour la détection et la réduction des faux événements.

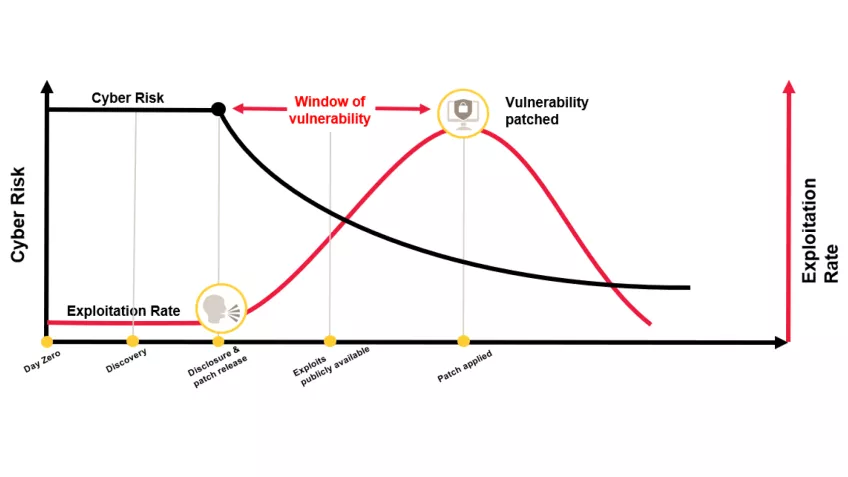

Cela est bénéfique à plusieurs égards. L’adoption de l’analyse en périphérie peut réduire les exigences en matière de traitement centralisé des serveurs. Cette nouvelle capacité peut être utilisée par d’autres applications, ce qui permet potentiellement d’atténuer les applications supplémentaires et les coûts matériels supplémentaires pour accomplir la même tâche. Ce processus distribué d’utilisation d'appareils périphériques pour exécuter des analyses avancées permet également d’isoler une défaillance du système. Imaginez si un serveur central exécutant des analyses avancées tombe en panne. Vous perdez l’opérabilité de ces analyses sur tous les appareils connectés. Un système distribué isole uniquement les appareils incriminés en cas de défaillance. - Protection contre les cyberattaques : En raison de leur nature connectée aux réseaux, les technologies de l’Internet des objets (IoT), telles que les caméras IP et autres terminaux, peuvent être vulnérables aux cyberattaques. Les attaques par déni de service distribué, communément appelées attaques DDoS, continuent d’augmenter en nombre et en taille, selon les dernières recherches de Cloudfare. Celles-ci peuvent gêner les solutions de sécurité en bloquant les systèmes ou, au minimum, en bloquant l’accès aux vidéos. Télécharger les dernières mises à jour et les correctifs de la solution peut aider à mieux protéger les entreprises contre les cybermenaces.

Lorsque vous envisagez de mettre à jour votre solution, demandez-vous si vous avez également étudié la façon dont d'autres méthodes de détection, telles que les boucles de clôture et de sol, l'infrarouge passif, le radar, le double capteur, les micro-ondes, les caméras thermiques, les haut-parleurs et l'éclairage, s'intègrent dans votre plan global de protection des périmètres. Et examinez si la technologie est ouverte à l’intégration ou fonctionne comme une unité complète via une plateforme commune.

3. Les conditions climatiques ou environnementales affecteront-elles ma détection ?

Les conditions climatiques et environnementales peuvent affecter les équipements de sécurité et leur niveau de détection. Par exemple, dans les scènes avec un éclairage ou un rétroéclairage extrêmes, comme les caméras orientées vers le lever ou le coucher du soleil ou les caméras analogiques de nuit, il peut être difficile de produire des images claires. Dans ce cas, les caméras IP équipées d’une plage dynamique étendue ou d’une technologie thermique sont plus appropriées.

Cependant, l’éclairage n’est pas le seul problème potentiel auquel les professionnels de la sécurité peuvent être confrontés. La stabilisation de l’image peut devenir un problème lorsque les caméras sont soumises à des vents forts ou même à des équipements motorisés. La stabilisation électronique de l’image (EIS) peut réduire les secousses causées par les vibrations et le vent à haute et basse amplitude.

Pour les installations qui fonctionnent dans des conditions extrêmes, les opérateurs doivent prendre en compte plusieurs éléments, en plus des fonctions et des caractéristiques des solutions de sécurité. Voici quelques autres aspects à prendre en compte :

- L'humidité : Si de la condensation se forme à l’intérieur de l’objectif d’une caméra, elle peut flouter les images et éroder les composants électroniques. Les caméras exposées à des changements constants de pression atmosphérique et à de fortes pluies peuvent provoquer des fissures dans les joints et autres composants, ce qui permet à l'humidité de s'accumuler à l'intérieur. Les meilleures caméras intègrent souvent l’humidité dans leur conception avec des ventilateurs internes et une technologie de séchage rapide.

- Les conditions environnementales : Les sites côtiers avec une teneur élevée en sel dans l’air peuvent provoquer la corrosion des équipements de sécurité au fil du temps. Il en va de même pour les installations de production alimentaire, médicale et de salle blanche où des produits chimiques de nettoyage très agressifs sont utilisés. Si vous installez des équipements dans ce type d'environnement, l'utilisation de caméras pour usage extérieur avec des boîtiers en acier inoxydable ou en polycarbonate permet d'éviter la corrosion causée par l'eau de mer et même par les produits de nettoyage.

- La température : Vous travaillez dans des conditions arctiques ? Les températures froides gèlent, érodent et empêchent le bon fonctionnement des pièces. Si la caméra ne dispose pas de technologie de séchage rapide ou de contrôle de la température, de la glace peut se former sur l’objectif, entraînant des images floues, ou la caméra peut ne pas s’allumer correctement du tout.

- Le montage : Toutes les surfaces ne sont pas identiques. Par exemple, les caméras montées sur des murs poreux ou qui permettent un transfert de température extrême (du chaud au froid) peuvent être exposées à davantage d'humidité. En envisageant le montage avant l’installation, vous pouvez mieux protéger les caméras des conditions environnementales difficiles et des changements de température extrêmes.

4. Qui reçoit l’alerte et comment est-elle reçue ?

Pour surveiller les périmètres à tout moment et de plusieurs endroits, l'ajout d'un système vidéo en réseau, comprenant l'audio IP et l'analyse vidéo, aux mesures de sécurité traditionnelles permet de détecter les intrusions avec une grande fiabilité. Ces solutions permettent au personnel de sécurité de surveiller les périmètres, qu'il s'agisse d'observer des moniteurs, de patrouiller sur site, ou hors site à l'aide d'appareils mobiles.

Les solutions de protection du périmètre évaluent également les situations et n’avertissent le personnel que lorsqu’il y a une menace réelle. En écartant les sujets ou événements non menaçants, les employés ont plus de chances de vérifier la nature du risque et de réagir de manière appropriée.

Ce niveau de sécurité aide les entreprises à trois égards :

- Réduction des pénalités et des frais : En 2020, le commissariat de police de Moose Jaw a répondu à 236 fausses alarmes et à 925 au cours des trois années précédentes. Cela a donné lieu à des discussions sur l'augmentation des frais de permis de ligne d'alarme annuelle de 15 à 25 dollars et des frais de permis de ligne suspendue (après deux fausses alarmes) de 75 à 100 dollars par utilisation.

Les fausses alarmes peuvent coûter des centaines, voire des milliers de dollars aux entreprises. Les meilleures solutions de surveillance réduisent les fausses alarmes en identifiant uniquement les menaces réelles. - Réduction des dommages matériels et des pertes : Une réaction rapide à une violation de périmètre aide à prévenir les dommages ou la perte de biens. Cependant, comme nous l’avons mentionné, le nombre de fausses alarmes à l’échelle nationale est époustouflant. Prenons l’exemple d’Austin au Texas. Un rapport de police d’Austin de 2020 a révélé que 95 % de tous les appels d’alarme anti-effraction étaient de fausses alarmes.

En réponse à des incidents de ce type, certaines villes ont refusé catégoriquement de répondre à des alarmes à des adresses présentant un taux élevé de fausses alarmes. Les établissements qui ne disposent pas des bonnes solutions et des bons protocoles de protection du périmètre sont exposés à un risque accru de violations et de dommages matériels. - Réduction des perturbations de l’activité : les solutions de protection du périmètre peuvent réduire le nombre ou les effets des perturbations de l’activité causées par de fausses alarmes. C’est particulièrement important dans les aéroports où une seule violation du périmètre peut bloquer les décollages, ce qui peut coûter aux aéroports des milliers de dollars de pertes de revenus et d’amendes.

Prenons par exemple l’aéroport international de Newark Liberty en septembre 2022. Les autorités ont dû évacuer complètement un terminal après qu’une personne en attente dans la file TSA soit entrée par une porte de sécurité. Après une heure de recherche, les voyageurs ont pu retourner à l'intérieur. Cependant, comme tout le monde a dû être soumis à un nouveau contrôle pour rentrer dans le terminal, certains ont dû attendre jusqu'à trois heures de plus.

Les solutions de sécurité dotées de fonctionnalités à distance peuvent alerter rapidement le personnel aéroportuaire, garantissant que les intrus, tels que ceux qui sont entrés dans l’aéroport international de Newark Liberty, sont arrêtés avant ou, dans le pire des cas, immédiatement après une violation.

5. Comment puis-je déterminer la cause de l’alerte ?

L'identification de la cause d'une alerte ou de l'identité de la menace est facilitée par les bonnes solutions de protection du périmètre.

Par exemple, les caméras thermiques dotées d’une analyse vidéo intelligente produisent nettement moins de fausses alarmes que les caméras optiques, mais sont également moins sensibles aux conditions environnementales sévères telles que la pluie, la neige et le brouillard. Certaines caméras thermiques sont également équipées d’EIS pour les stabiliser en cas de vent.

Bien entendu, les caméras thermiques restent limitées lorsqu’elles tentent de détecter physiquement l'identité de la menace. Mais lorsqu’elles sont associées à des capacités de surveillance à distance, les caméras thermiques peuvent rapidement avertir le personnel afin qu’il puisse vérifier la menace en personne ou à l’aide de caméras visuelles.

Dans les environnements dont l'éclairage est faible ou extrême, les équipements de sécurité peuvent avoir du mal à identifier correctement les intrus. Il peut s'agir, par exemple, de caméras braquées directement sur des véhicules dont les phares sont puissants. Les solutions dotées d’une plage dynamique étendue peuvent essentiellement restructurer les scènes afin que les objets puissent être mieux vus dans des environnements présentant une large gamme de conditions d’éclairage.

Une autre idée consiste à utiliser des caméras équipées d’une lumière infrarouge de 940 nm, car elles permettent d'éclairer les scènes sombres. Bien que l’infrarouge ne produise pas de couleurs naturelles, les caméras infrarouges de 940 nm sont idéales pour les situations couvertes car la lumière est invisible à l'œil nu.

Cependant, comme tout type de solution, les caméras infrarouges présentent certaines faiblesses :

- Elles sont moins efficaces par temps humide car les gouttes d’eau peuvent provoquer des réflexions et des réfractions de retour vers la caméra visuelle, ce qui dégrade l’utilisabilité de l’image.

- Elles sont généralement plus efficaces lorsqu’elles rebondissent sur plusieurs objets pour inonder l’environnement. Dans les environnements avec des objets très sombres ou clairs, la lumière infrarouge peut ne pas réfléchir correctement.

- Les criminels peuvent voir un infrarouge de longueur d'onde inférieure parce qu'il a une faible lueur rouge et tenter de détruire la caméra ou le boîtier.

Enfin, le simple fait d’ajouter un éclairage auxiliaire à des scènes trop sombres peut aider à mieux identifier les intrus, même si cela peut augmenter les coûts globaux de sécurité du périmètre à long terme.

6. Quel est mon niveau de détection ?

L’une des principales préoccupations du personnel de sécurité doit être l’élimination des angles morts le long des périmètres. Par exemple, est-il tout aussi important de détecter clairement une menace à 10 pieds qu’à 1 000 pieds ? Si la réponse est « oui », regardez plus loin que les fiches techniques d’une solution et évaluez l’ensemble de la situation.

Tous les produits peuvent échouer s’ils ne sont pas installés et mis en œuvre correctement. Connaître les utilisations pratiques réelles de la technologie de protection du périmètre, ainsi que leurs plages de limitation de détection, peut aider le personnel à mieux concevoir des solutions.

Par exemple, avoir une couverture de caméra thermique jusqu’à 1 000 pieds est idéal pour une ligne de clôture, mais que se passe-t-il si l’opérateur doit savoir si l’intrusion est humaine ou animale ? Ces paramètres peuvent réduire le modèle et la portée de détection en fonction des besoins du système, des conditions environnementales et de l'ensemble du terrain.