Há uma coisa que o aumento das violações de dados altamente divulgadas nos ensinou: a cibersegurança deve ser uma prioridade para todas as organizações com uma rede. As ameaças de invasões não autorizadas e indesejadas são reais. E se não estiver vigilante na proteção dos seus dispositivos e sistemas, os resultados poderão ser catastróficos – desde a perda de confiança do cliente até à concretização de negócios.

À medida que o nosso mundo se torna mais interligado através da Internet das Coisas, cada dispositivo e sistema na rede tem o potencial de se tornar um ponto de violação. Reconhecendo a gravidade da situação, muitas organizações estão a começar a instituir proactivamente práticas de proteção em camadas para proteger as suas redes e tudo o que lhes está ligado. Embora estas medidas tenham provado ser eficazes, representam apenas parte da história.

Existe outra ação igualmente importante, mas muitas vezes esquecida, que as organizações precisam de tomar para ajudar a proteger as suas redes e dados críticos contra ameaças e vulnerabilidades: a gestão do ciclo de vida.

Sem uma forma eficaz de gerir o ciclo de vida dos seus ativos físicos, seria quase impossível enfrentar os crescentes desafios de cibersegurança dos seus ativos digitais. As duas tarefas estão intrinsecamente ligadas.

Deixe-me explicar. A gestão do ciclo de vida abrange dois tipos de vida útil associados aos dispositivos. O maior dos dois é a vida útil funcional de um dispositivo, ou seja, quanto tempo se pode realisticamente esperar que opere e funcione adequadamente. O segundo é o seu ciclo de vida económico, ou seja, quanto tempo até o dispositivo começar a custar mais para manter do que para adotar uma tecnologia nova e mais eficiente.

Os sistemas seguros dependem de manutenção proativa

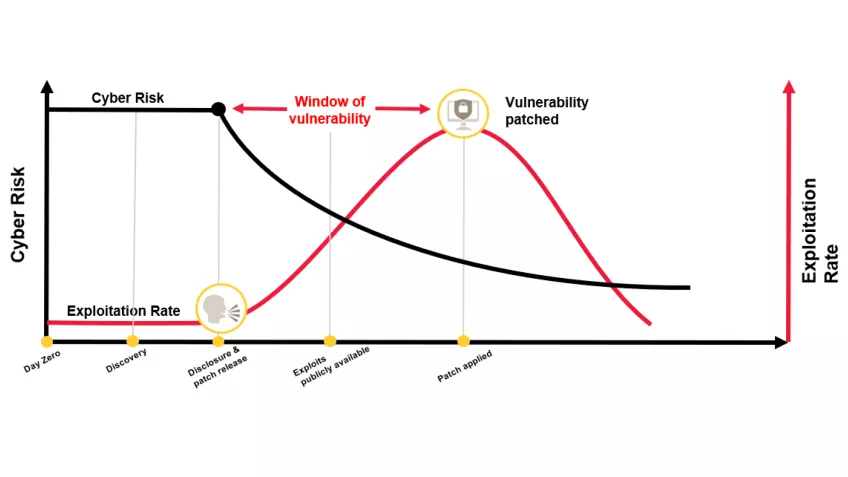

Ao observar o ciclo de vida de um dispositivo, é fácil perceber que a manutenção proativa é a melhor forma de garantir um sistema mais estável e seguro. Isto é especialmente verdade no atual ecossistema de dispositivos e soluções conectados e interdependentes. É por isso que os fabricantes responsáveis lançam regularmente atualizações de firmware e patches de segurança para solucionar vulnerabilidades, corrigir bugs e resolver outros problemas que podem afetar o desempenho ao longo do tempo.

Como o cenário de ameaças continua a evoluir, é inevitável que praticamente toda a tecnologia baseada em software necessite de ser corrigida em algum momento para evitar que os atacantes explorem vulnerabilidades conhecidas e prejudiquem as proteções existentes. Os dispositivos de segurança, como câmaras de rede, áudio em rede, intercomunicadores de vídeo, sistemas de controlo de entrada e similares não são exceção. É por isso que é fundamental que os administradores de rede estejam atentos a um amplo espectro de ameaças em desenvolvimento e sigam as mais recentes práticas recomendadas de cibersegurança para as enfrentar. As atualizações e correções regulares também devem estender-se ao sistema de gestão de vídeo (VMS) que controla o sistema geral, bem como ao sistema operativo no qual é executado.

Apesar da necessidade crítica de atualizar o software quando um novo firmware é disponibilizado, a triste realidade é que muitas organizações não o conseguem fazer. A desculpa mais comum é o tempo e o esforço envolvidos na atualização de cada dispositivo ligado à rede. Este problema é agravado pelo facto de muitas organizações simplesmente não saberem que tecnologias estão implementadas na sua rede.

A esperança não é um plano

A proteção de uma rede empresarial começa com um conhecimento sólido e um histórico abrangente dos dispositivos ligados à sua rede. Este histórico deve incluir documentação sobre cada dispositivo, uma vez que qualquer dispositivo ignorado pode facilmente tornar-se um ponto de entrada para os atacantes.

As tecnologias mais antigas representam o maior risco para uma organização, especialmente do ponto de vista da cibersegurança. É claro que as atualizações e patches são a melhor forma de melhorar a cibersegurança, mas muitas tecnologias mais antigas têm pouca ou nenhuma capacidade de atualização. Na verdade, podem já não ser suportados pelo fabricante. A tecnologia sem correção deixa as redes vulneráveis a ataques cibernéticos. No entanto, seguir as melhores práticas de gestão do ciclo de vida, como saber onde estão as áreas de risco e manter-se atualizado sobre como essas áreas podem ser exploradas, ajuda a garantir que a sua empresa se mantém segura.

Independentemente da sua função, todas as tecnologias acabam por chegar ao fim da vida, seja por colapso funcional ou obsolescência. Pode esperar que os seus dispositivos funcionem para sempre, mas a esperança não é um plano. Um programa estruturado de gestão do ciclo de vida ajuda a evitar surpresas indesejáveis, como a necessidade de substituir subitamente um componente importante do sistema. Com uma maior supervisão, pode planear um calendário de substituição sistemático e um orçamento para uma percentagem previsível de dispositivos a cada ano, incluindo os principais componentes que estão a chegar ao fim da sua vida útil.

Acompanhando as ameaças

A gestão do ciclo de vida anda de mãos dadas com a utilização das tecnologias mais adequadas e avançadas para minimizar as ameaças e vulnerabilidades à segurança. Esta abordagem é especialmente importante para tecnologias críticas como os sistemas de segurança. Se uma câmara de vigilância em rede cair, a consequência poderá ser terrível.

Embora uma câmara IP tenha normalmente uma vida útil funcional de 10 a 15 anos, a sua vida útil real pode ser mais curta devido às rápidas mudanças no panorama da cibersegurança. Pode chegar a um ponto em que o fabricante simplesmente já não o consegue atualizar para combater as ameaças cibernéticas mais recentes.

A instituição de um programa de gestão do ciclo de vida ajuda-o a manter o foco na tecnologia crítica do seu ambiente e a evitar os custos negativos associados às violações cibernéticas.Permite que a sua organização identifique dispositivos que estão a chegar ao fim da sua vida útil e são mais suscetíveis a riscos porque não receberão atualizações de firmware futuras. Algumas destas tecnologias podem estar a ser executadas em sistemas operativos desatualizados que não podem ser atualizados ou protegidos. Em ambos os casos, saberá quando é que estes dispositivos deverão ser substituídos por soluções mais recentes que o fabricante atualmente suporta.

Simplificando a gestão do ciclo de vida

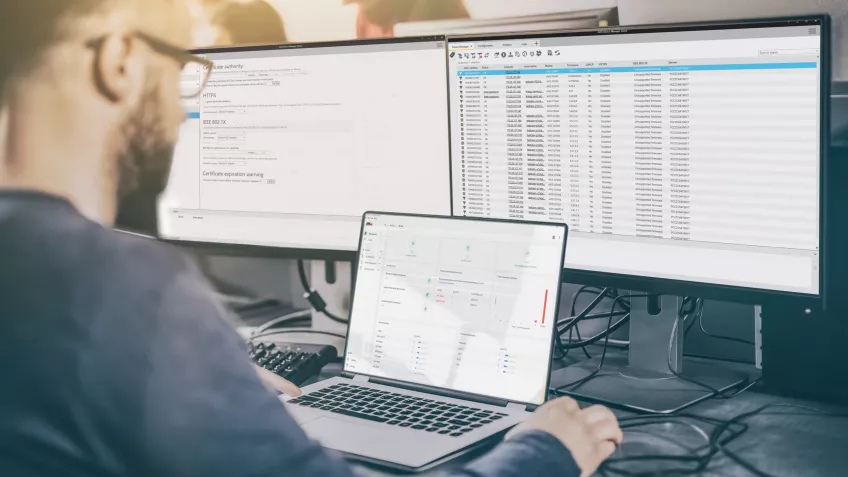

A gestão eficaz do ciclo de vida pode ser uma tarefa difícil para as organizações e para os administradores de redes. Felizmente, existem soluções de software de gestão de dispositivos que podem automatizar o processo, aliviando esta carga dispendiosa e demorada.

Podem montar rapidamente um inventário completo em tempo real de todas as câmaras, codificadores, controlo de acesso, áudio e outros dispositivos ligados à sua rede. Isto facilita a implementação de políticas e práticas consistentes de gestão do ciclo de vida em todos os seus dispositivos e a gestão segura de todas as principais tarefas de instalação, implementação, configuração, segurança e manutenção.

Como funciona a gestão do ciclo de vida

Quando o software de gestão de dispositivos descobre um dispositivo na sua rede, também capta informações importantes sobre o mesmo:

- Número do modelo

- Endereço IP

- Endereço MAC

- Firmware atual carregado no dispositivo

- Estado do certificado

Depois de recolher os dados de cada dispositivo, importa-os para um subprograma que exibe a informação para quem precisa de a utilizar. Os integradores, instaladores e administradores de sistemas podem utilizar esta visão altamente detalhada do ecossistema de rede para executar eficientemente diversas tarefas de manutenção. Isto inclui a gestão dos níveis de privilégio do utilizador, alterações de palavras-passe, atualizações de firmware e modificações de configuração – todas partes críticas da gestão do ciclo de vida e das melhores práticas de cibersegurança.

Um dos melhores benefícios da utilização de software de gestão de dispositivos é que pode enviar alterações do sistema, atualizações de firmware e novos certificados de segurança HTTPS e IEEE 802.1x para centenas de dispositivos em simultâneo, em vez de individualmente. É também uma forma fácil e altamente eficiente de criar ou reconfigurar definições de segurança e aplicá-las a toda a sua rede de dispositivos, garantindo que estão em conformidade com as políticas e práticas de segurança mais atuais da sua organização.

Por exemplo, quando o seu administrador recebe um aviso de certificados de segurança expirados, o software de gestão de dispositivos pode enviar automaticamente novos certificados para todos os dispositivos apropriados. No caso de atualizações de firmware, o software verifica automaticamente se os dispositivos estão a executar a versão mais recente e segura.

Esta função pode poupar muito tempo e stress aos administradores de sistemas quando se trata de gerir riscos de cibersegurança, porque podem resolver novas vulnerabilidades mais rapidamente e, assim, limitar a exposição. Normalmente, quando uma vulnerabilidade é anunciada, as pessoas tendem a entrar em pânico e a lutar para descobrir se os dispositivos que têm na sua rede podem estar em risco. O software de gestão de dispositivos elimina esta sensação de pânico. Explica exatamente onde se encontra na frente da cibersegurança e quais os passos que precisam de ser dados para proteger a sua tecnologia – seja descarregar um patch, atualizar um certificado, atualizar firmware, etc.

Manter políticas consistentes de gestão do ciclo de vida e de cibersegurança

Como todos sabemos, uma rede é tão segura quanto os dispositivos a ela ligados, e é por isso que os departamentos de TI esperam uma adesão estrita aos protocolos e práticas de cibersegurança. Quer esteja a gerir tecnologia de segurança física ou outros sistemas na rede, deve ter discussões contínuas com a equipa de segurança de TI para garantir que os seus dispositivos cumprem a gestão do ciclo de vida estabelecida e as políticas e procedimentos cibernéticos. Por exemplo, pode querer perguntar se a TI tem políticas sobre:

- Alterar as palavras-passe padrão de fábrica antes que os dispositivos sejam ativados

- Força da palavra-passe e com que frequência os utilizadores precisam de alterar as suas palavras-passe

- Desativar os serviços não utilizados para reduzir a área de superfície para possíveis ataques

- Com que frequência os dispositivos na rede são verificados em busca de vulnerabilidades

- Avaliação dos níveis de risco quando os fabricantes publicam explorações conhecidas

- Com que frequência os dispositivos são atualizados com novo firmware

- Atendendo aos regulamentos de conformidade como HIPPA, PCI e NDAA

A natureza do nosso mundo interligado faz com que a cibersegurança seja uma preocupação de todos. Os dispositivos cibernéticos de última geração são um bom ponto de partida para proteger as redes. No entanto, para serem mais eficazes, estas tecnologias devem ser complementadas por fortes práticas de gestão do ciclo de vida. A utilização de ferramentas de gestão de dispositivos para automatizar os seus processos de gestão do ciclo de vida pode fornecer às suas organizações informações em tempo real sobre o estado do seu ecossistema. Poderá ver numa instância que os dispositivos estão atualizados com os patches, atualizações de firmware e certificados mais recentes dos fabricantes ou sinalizados para remoção quando já não são compatíveis. Com supervisão atempada e políticas e procedimentos consistentes em vigor, será capaz de prever quando os dispositivos chegarão ao fim da sua vida útil, determinar se o malware pode potencialmente infetar os seus dispositivos e resolver uma série de outros problemas de vulnerabilidade antes que estes comprometam a sua rede . E é disso que se trata a segurança proativa do ecossistema.